Fühlen Sie sich online sicher? Der Schein trügt. Die Kriminalität im Netz läuft zur Höchstform auf – kein Wunder, dass 60% befragter Unternehmen im letzten Jahr auf Cyberangriffe reagieren mussten. Und Cyberkriminelle werden immer kreativer. Also ist eines klar: IT-Sicherheitsprozesse müssen implementiert und ständig auf den neuesten Stand der Technik angepasst werden. Was Cyberangriffe genau sind und welche Konsequenzen sie haben können, haben wir in unserem letzten Blogbeitrag erklärt. Nun stellt sich die Frage: Wie können Sie sich schützen? Welche Strategien können Sie in Ihrem Unternehmen implementieren, um die Wahrscheinlichkeit eines Cyberangriffes zu minimieren? Die folgenden 10 Schritte können Sie als Unternehmer implementieren um Ihr Unternehmen cybersicher zu machen.

1. Sichern Sie Ihre Daten

Die Sicherung der Daten und der Website Ihres Unternehmens hilft Ihnen, im Falle eines Cybervorfalls oder eines Computerproblems alle verlorenen Informationen wiederherzustellen. Es ist wichtig, dass Sie Ihre wichtigsten Daten und Informationen regelmäßig sichern und Offline aufbewahren. Die Offline-Datensicherung war schon bei einigen Betroffenen der letzte Rettungsanker. Denn wenn ein Angriff länger nicht bemerkt wird, hilft einem die Datensicherung der verschlüsselten Daten leider nicht weiter. Die Backup-Strategie ist daraufhin anzupassen. Glücklicherweise kostet die Datensicherung in der Regel nicht viel und ist einfach zu bewerkstelligen.

Es empfiehlt sich, mehrere Sicherungsmethoden zu verwenden, um die Sicherheit Ihrer wichtigen Dateien zu gewährleisten. Ein gutes Back-up-System umfasst in der Regel:

- tägliche inkrementelle Backups auf einem tragbaren Gerät und/oder einem Cloud-Speicher

- Server-Backups am Ende der Woche, Aufbewahrung Offline!

- vierteljährliche Server-Backups, Aufbewahrung Offline!

- Jährliche Server-Backups, Aufbewahrung Offline!

Prüfen und testen Sie regelmäßig, ob Sie Ihre Daten aus der Sicherung wiederherstellen können.

Machen Sie es sich zur Gewohnheit, Ihre Daten auf einem externen Laufwerk zu sichern. Lagern Sie die tragbaren Geräte separat an einem anderen Ort, damit Ihr Unternehmen einen Plan B hat, falls der Firmensitz durch ein Elementarereignis beschädigt wird. Lassen Sie die Geräte nicht an den Computer angeschlossen, da sie durch einen Cyberangriff infiziert werden können.

Alternativ dazu können Sie Ihre Daten auch über eine Cloud-Speicherlösung sichern. Eine ideale Lösung verwendet bei der Übertragung und Speicherung Ihrer Daten eine Verschlüsselung und bietet eine mehrstufige Authentifizierung für den Zugriff.

2. Sichern Sie Ihre Geräte und Ihr Netzwerk

Installieren Sie Sicherheitssoftware

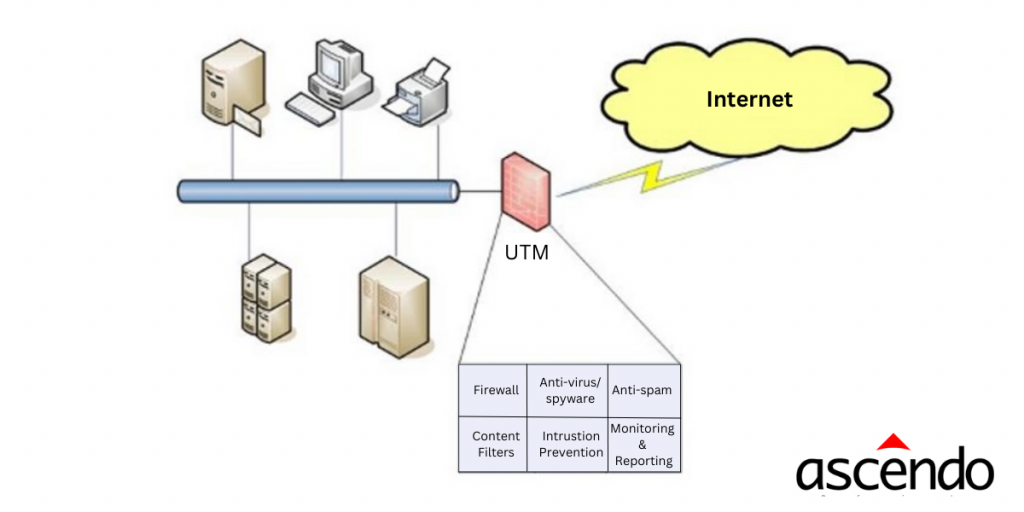

Installieren Sie Sicherheitssoftware auf den Computern und Geräten Ihres Unternehmens, um Infektionen zu verhindern. Vergewissern Sie sich, dass die Software Antiviren-, Antispyware- und Antispam-Filter enthält. Malware oder Viren können Ihre Computer, Laptops und mobilen Geräte infizieren.

Stellen Sie sicher, dass Sie Ihre Software aktualisieren

Stellen Sie sicher, dass Sie Ihr Betriebssystem und Ihre Sicherheitssoftware so konfigurieren, dass sie automatisch aktualisiert werden. Die Updates können wichtige Sicherheitsupgrades für aktuelle Viren und Angriffe enthalten. Bei den meisten Aktualisierungen können Sie diese nach den Geschäftszeiten oder zu einer anderen, günstigeren Zeit einplanen. Updates beheben mitunter schwerwiegende Sicherheitslücken, daher sollten Sie Aufforderungen zur Aktualisierung niemals ignorieren.

Einrichten von Firewalls

Eine Firewall ist ein Stück Software oder Hardware, das zwischen Ihrem Computer und dem Internet sitzt. Sie fungiert als Torwächter und Schleuse für den gesamten ein- und ausgehenden Datenverkehr. Die Einrichtung einer Firewall schützt die internen Netzwerke Ihres Unternehmens, muss aber regelmäßig gepatcht werden, damit sie ihre Aufgabe erfüllen kann. Denken Sie daran, die Firewall auf allen tragbaren Geräten Ihres Unternehmens zu installieren und auch Firewalls zwischen verschiedenen Abteilungen aufzubauen, um potentielle Attacken zu isolieren. So wird Ihr Unternehmen cybersicher.

Schalten Sie Ihre Spam-Filter ein

Verwenden Sie Spam-Filter, um die Menge an Spam- und Phishing-E-Mails zu reduzieren, die Ihr Unternehmen erhält. Spam- und Phishing-E-Mails können dazu verwendet werden, Ihren Computer mit Viren oder Malware zu infizieren oder Ihre vertraulichen Daten zu stehlen. Wenn Sie Spam- oder Phishing-E-Mails erhalten, sollten Sie diese am besten löschen. Der Einsatz eines Spam-Filters verringert die Gefahr, dass Sie oder Ihre Mitarbeiter versehentlich eine Spam- oder betrügerische E-Mail öffnen.

3. Verschlüsseln Sie wichtige Informationen

Vergewissern Sie sich, dass Sie die Netzwerkverschlüsselung einschalten und Daten verschlüsseln, wenn sie online gespeichert oder gesendet werden. Bei der Verschlüsselung werden Ihre Daten für Dritte unlesbar gemacht, bevor Sie sie über das Internet versenden. Dadurch wird das Risiko von Diebstahl oder Manipulation verringert. Sie können die Netzwerkverschlüsselung über Ihre Router-Einstellungen aktivieren oder eine VPN-Lösung (Virtual Private Network) auf Ihrem Gerät installieren, wenn Sie ein öffentliches Netzwerk nutzen.

4. Stellen Sie sicher, dass Sie die Multi-Faktor-Authentifizierung (MFA) verwenden

Die Multi-Faktor-Authentifizierung (MFA) ist ein Sicherheitsverfahren, bei dem Sie zwei oder mehr Identitätsnachweise erbringen müssen, bevor Sie auf Ihr Konto zugreifen können. Ein System verlangt zum Beispiel ein Passwort und einen SMS-Code, der an Ihr mobiles Gerät gesendet wird, bevor der Zugang gewährt wird. Die Multi-Faktor-Authentifizierung bietet eine zusätzliche Sicherheitsebene, die es Angreifern erschwert, auf Ihr Gerät oder Ihre Online-Konten zuzugreifen.

Lesen Sie mehr über die Multi-Faktor-Authentifizierung und wie Sie sie für gängige Geräte und Anwendungen aktivieren können.

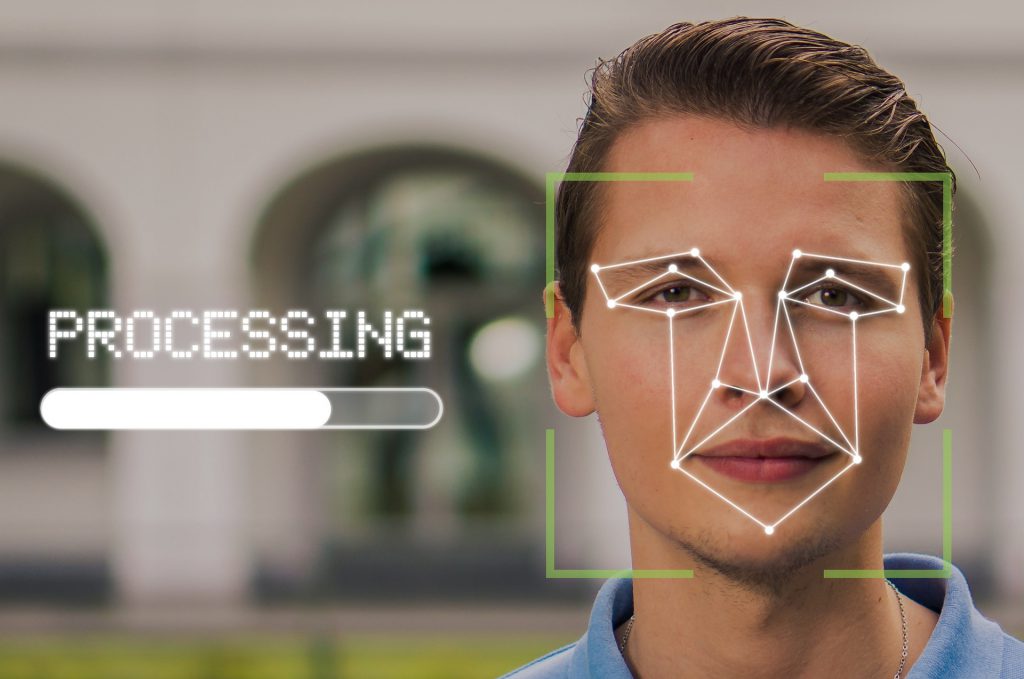

5. Biometrische Verfahren statt Passwörter

Wir sind es zwar immer noch Alle gewohnt Passwörter in unserem Alltag zu nutzen. Ich fünf Jahren könnte es schon so weit sein, dass es diese Art der Authentifizierung nicht mehr geben wird, denn eine viel verlässlichere Methoden um Systeme zu schützen bieten Biometrische Verfahren.

Diese Art der Authentifizierung ist eine Möglichkeit, zweifelsfrei zu überprüfen, ob eine Person diejenige ist, die sie vorgibt zu sein. Bei der biometrischen Authentifizierung erfolgt eine Überprüfung an Hand bestimmter biologischer oder verhaltensbezogener Merkmale.

Ein Authentifizierungssystem vergleicht die eingegebenen Daten mit validierten Benutzerinformationen, die in einer Datenbank gespeichert sind. In herkömmlichen Systemen sind diese Informationen Passwörter. Bei der biometrischen Authentifizierung werden diese Informationen als körperliche oder verhaltensbezogene Merkmale definiert.

In einem System zur Gesichtserkennung werden beispielsweise verschiedene Gesichtsmerkmale verarbeitet und in numerische Daten umgewandelt, die in einer Datenbank gespeichert werden. Wenn eine Person versucht, sich anzumelden, erfasst das System ihr Gesicht, extrahiert die numerischen Daten und vergleicht sie dann mit den in der Datenbank gespeicherten Daten. Andere Arten der biometrischen Authentifizierung sind unter anderem:

- Scannen von Fingerabdrücken

- Gesichtserkennung

- Scannen der Netzhaut

- Verhaltensbiometrische Daten

Bei der Verhaltensbiometrie wird die Identität durch Analyse des physischen und kognitiven Verhaltens eines Benutzers überprüft. Sie verwenden Algorithmen des maschinellen Lernens, um Muster im Verhalten und in den Aktivitäten des Nutzers zu erkennen. Diese Muster werden dann verwendet, um festzustellen, ob eine Person diejenige ist, die sie vorgibt zu sein.

Beispiele für verhaltensbiometrische Verfahren sind:

- Touchscreen-Nutzung (wie viel Fläche des Bildschirms wird genutzt)

- Tippdynamik (Tastaturkürzel oder Tippgeschwindigkeit)

- Mausaktivität

Administrative Privilegien

Um zu verhindern, dass ein Cyberkrimineller Zugang zu Ihrem Computer oder Netzwerk erhält, sollten Sie:

- schränken Sie die Verwendung von Konten mit administrativen Rechten ein

- Beschränken Sie den Zugriff auf Konten mit administrativen Rechten

- Reduzieren Sie die Vergabe der administrativen Rechte auf das Notwendigste

Administrative Rechte erlauben es jemandem, höhere oder sensiblere Aufgaben als normal auszuführen, z. B. Programme zu installieren oder andere Konten zu erstellen. Diese Rechte unterscheiden sich stark von Standardrechten oder Gastbenutzerrechten. Kriminelle versuchen oft, sich diese Rechte zu verschaffen, um mehr Kontrolle und Zugriff auf Ihre Systeme zu erhalten.

Um dieses Risiko zu verringern, sollten Sie ein Standard-Benutzerkonto einrichten, das Sie täglich verwenden können. Verwenden Sie Konten mit administrativen Rechten nur dann, wenn es notwendig ist. Beschränken Sie den Kreis er Administratoren und unterlassen Sie die Alltagsarbeit solange Sie mit einem Administrator-Account arbeiten.

6. Überwachen Sie die Nutzung Ihrer Computersysteme

Führen Sie ein Verzeichnis aller Computersysteme und Programme, die Sie in Ihrem Unternehmen verwenden. Überprüfen Sie die Systeme regelmäßig auf unautorisierte Zugriffe.

Erinnern Sie Ihre Mitarbeiter daran, vorsichtig zu sein:

- wo und wie sie ihre Geräte beaufsichtigen

- die Netzwerke, mit denen sie ihre Geräte verbinden, z. B. öffentliches Wi-Fi

- die Verwendung von fremden USB-Sticks oder tragbaren Festplatten – Sie bergen ein sehr hohes Risiko, weil alle Sicherheitskomponenten im Netzwerk damit umgangen werden.

Entfernen Sie nicht mehr benötigte Programme und Systeme und achten Sie darauf, dass sich keine sensiblen Daten darauf befinden, bevor Sie diese entsorgen. Ältere und ungenutzte Programme ermöglichen immer ein weiteres Einfallstor für kriminelle Zugriffe.

Unautorisierte Zugriffe auf Systeme durch ehemalige Mitarbeiter ist ein weiteres häufiges Sicherheitsproblem für Unternehmen. Entfernen Sie sofort den Zugang von Personen, die nicht mehr im Unternehmen arbeiten, oder wenn sich Aufgabenbereiche im Unternehmen ändern und Rechte nicht mehr benötigt werden.

7. Führen Sie Unternehmensrichtlinien ein, um Ihre Mitarbeiter anzuleiten

Eine Cybersicherheitsrichtlinie hilft Ihren Mitarbeitern, ihre Verantwortlichkeiten zu verstehen und zu wissen, was akzeptabel ist, wenn sie Daten nutzen oder weitergeben:

- Sicherer Umgang mit vertraulichen Daten

- Zugang zu Computer, Systemen und Mobilen Geräten

- Sensibilisierung im Umgang mit verdächtigen E-Mails

- Klare Benutzungsrichtlinien für die Nutzung von externen Internet-Seiten und Social Media Plattformen

- Clear-Desk Policy

- Passwortrichtlinien

- Sichere Internetverbindung mit VPN

- Dokumente und Datenträger richtig entsorgen

- Private Nutzung der IT

8. Schulen Sie Ihre Mitarbeiter regelmäßig hinsichtlich Sicherheit und Compliance

Ihre Mitarbeiter können die erste und letzte Verteidigungslinie gegen Cyber-Bedrohungen sein. Es ist wichtig, dass Ihre Mitarbeiter wissen, welchen Bedrohungen sie ausgesetzt sein können und welche Rolle sie für die Sicherheit Ihres Unternehmens spielen.

Führen Sie Schulungen durch zu:

- Den Sicherheitsrichtlinien Ihres Unternehmens

- Umgang mit sensiblen und geschäftsrelevanten Daten

- Weitergabe von Informationen am Telefon

- wie sie Cyber-Bedrohungen erkennen und vermeiden können

- Weitergabe von Unternehmensinformationen wie geplante Geschäftsreisen, Betriebsurlaube, etc. im privaten Raum

- was zu tun ist, wenn sie auf eine Cyber-Bedrohung stoßen

- wie man eine Cyber-Bedrohung meldet

Und sorgen Sie wenigstens einmal pro Jahr für eine Auffrischung der Richtlinien und Verhaltensweisen!

9. Schützen Sie Ihre Kunden

Cybersicherheit endet nicht beim eigenen Unternehmen. Es ist unerlässlich, dass Sie die Daten Ihrer Kunden ausreichend sicher aufbewahren. Wenn Sie deren Daten verlieren oder durch einen Angriff kompromittiert werden, schadet das nicht nur dem Ruf Ihres Unternehmens sondern kann ernsthafte rechtliche Konsequenzen nach sich ziehen.

Stellen Sie sicher, dass Ihr Unternehmen:

- Alle Maßnahmen der DSGVO ausreichend umgesetzt und implementiert hat.

- Die TOM’s (Technische Organsiatorische Maßnahmen) jährlich auf Ihre Wirksamkeit hin geprüft hat und diese auch laufend aktualisiert.

- in eine sichere Online-Umgebung für Transaktionen investiert und diese bereitstellt

- alle persönlichen Kundendaten, die es speichert, ausreichend schützt und deren Schutz regelmäßig prüft und dokumentiert

Prüfen Sie auch, ob über die verpflichtende Abbildung aller DSGVO-Vorgaben, auch die Einführung der ISO27001 (IT-Sicherheit) für Sie von Relevanz ist.

Halten Sie sich beim Erheben von Kundendaten unter anderem an folgende Regeln:

- Minimierung – Erfragen Sie nur die notwendigsten Daten

- Zweckbindung – Sie brauchen einen konkreten Grund, personenbezogene Daten Ihrer Kunden zu erheben

- Rechtmäßigkeit – Stellen Sie sicher, dass Sie nur jene personenbezogene Daten speichern, die Sie für die Erfüllung ihrer gesetzlichen Vorgaben auch benötigen.

- Darüber hinaus ist auch für die Integrität und Vertraulichkeit, sowie für eine zeitliche Speicherbegrenzung aller personenbezogenen Daten aktiv zu sorgen

Mit Hilfe der Einführung der ISO27001 wappnen Sie sich zusätzlich gegen Angriffe und erhöhen den Reifegrad ihre Unternehmens. Dies wiederum vermitteln Ihren Kunden Professionalität, Vertraulichkeit und Integrität. Erarbeiten Sie Notfallpläne die zu befolgen sind, sollten Sie einen Angriff auf Ihr Unternehmen feststellen müssen. Es empfiehlt sich Zugriffsbeschränkungen auch intern im Unternehmen zu implementieren um im Ernstfall Sicherheitslücken zu isolieren. Protokollieren Sie sämtliche Zugriffe und archivieren die dazu gehörenden Protokoll-Dateien. So erstellen Sie nachvollziehbare Prozesse und ermöglichen das Aufspüren von Sicherheitslücken.

10. Der sichere Weg zu mehr Cybersicherheit

Cybersicherheit ist komplex aber machen Sie sich die Dinge einfach! Nützen Sie die Expertise externer Beratungs-Unternehmen. Getreu dem Motto “Do what you can do best, outsource the rest” nehmen Sie die Hilfe von externen Profis in Anspruch um ihre IT-Infrastruktur abzusichern und regelmäßig zu aktualisieren. Kein Sparen an der falschen Stelle – der potentielle Schaden überwiegt die Kosten um ein Vielfaches. Das wissen auch die Angreifer und setzen ihre Forderungen immer entsprechend hoch an! Nutzen Sie das kostenfreie Angebot im Rahmen von Erstgesprächen und setzen Sie dann die für Sie passenden Maßnahmen konsequent um.